Актуализиран Trojan PlugX атакува разработчиците на компютърни игри

Xakep # 239. Отворете и разгледайте

Xakep # 238. Забравен Android

Xakep # 237. Darknet 2018

Xakep # 235. Прераждане на експлоатационни китове

Xakep # 239. Отворете и разгледайте

Изследователите на Palo Alto Networks откриха нови модификации на известния троянски PlugX, който се използва в продължение на много години по време на злонамерени кампании в Китай.

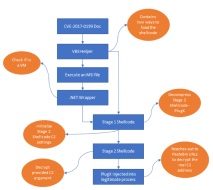

Злонамереният софтуер се разпространява чрез злонамерен документ на Word, озаглавен New Salary Structure 2017.doc. Неизвестни киберпрестъпници експлоатират уязвимостта CVE-2017-0199 и експерти неведнъж са регистрирали използването на тази грешка по време на хакерски кампании в Китай и Иран.

В резултат на експлоата на инсталатора на жертвата се изтеглят инсталатор на Windows (MSI) и скрипт PowerShell, очевидно базиран на тази библиотека с отворен код. След като се уверите, че не работи във виртуална среда, основният PlugX DLL се зарежда в паметта.

Изследователите нарекоха тази версия на PlugX параноична, тъй като пакетният скрипт, отговорен за изпълнението на зловредния софтуер, също се опитва да почисти след себе си, като изтрие всички файлове, създадени по време на инсталацията и първоначалното стартиране на троянския контур, ключовете на системния регистър и ключовете UserAssist.

„Атакуващите, използващи тази версия на PlugX, определено са параноични и се страхуват, че [троянският код] ще бъде намерен на диск, регистър или файлова система. Освен това скриптът изпълнява повечето от командите за изтриване повече от веднъж, пишат анализатори от Palo Alto Networks. - В резултат на това не трябва да има доказателства, че злонамерен софтуер някога е бил изпълняван на диск. Поради това за криминалистите ще бъде по-трудно да идентифицират източника на зловредния софтуер. ".

Според анализатори, параноидните атаки на PlugX са насочени главно към компании, свързани с индустрията на компютърните игри, но кръгът на жертвите може да бъде много по-широк, тъй като телеметрията на Palo Alto Networks не „вижда“ всичко.

- Наслаждаване с лак за коса - Забавни шеги Истории Цитати Афоризми Стихотворения Снимки забавни игри

- По Първи канал обещават скоро да обявят сериала - Queen of the game

- Нов сървър на Kingdoms! (Towny PvP RPG сървър) (Актуализирано) - MinecraftOnly

- Медицински център за компютърна диагностика на Tole bi

- Местоположението на сейфовете в играта Thief 4 и кодовете за тях, игрови подход