Инфраструктури с публичен ключ

6.1.8 Бележки Кръстосано сертифициране

Domino използва два вида кръстосани сертификати: Бележки за кръстосани сертификати и Интернет кръстосани сертификати. Ще опишем кръстосани сертификати Notes в този раздел и кръстосани сертификати за Интернет в раздела за инфраструктура на публичния ключ в Интернет по-късно в тази глава.

Кръстосните сертификати на Notes позволяват удостоверяване и защитени съобщения и по този начин позволяват на потребители от различни организации със собствена йерархия на сертифициране да имат достъп до сървъри и да получават подписани пощенски съобщения. От друга страна, интернет кръстосаните сертификати са по-фокусирани върху осигуряването на сигурни съобщения и по този начин те позволяват на потребителите да получават подписани пощенски съобщения и да изпращат криптирани пощенски съобщения.

Какво представляват бележките за кръстосани сертификати?

Имайки предвид вече дадения модел с йерархии на сертифициране, ние отбелязваме, че удостоверяването от един потребител на друг потребител или сървър няма да се извършва, ако някой от тях е в друго дърво на имената.

Значението на този проблем се увеличава в организации с динамична структура, които се превръщат в норма в наши дни (когато сливанията, придобиванията, сливанията и реорганизациите са често срещани).

В тази връзка редовно възниква въпросът: „Как можем да свържем множество йерархии на сертифициране или дървета с имена?“ Отговорът е, че макар да не е възможно простото и ефективно свързване на множество съществуващи дървета за сертифициране в една йерархия на сертифициране, все още има място за успех в тази посока.

Notes и Domino предоставят метод за хора и сървъри за удостоверяване срещу други сървъри от други йерархии за сертифициране. Те също така предоставят на хората от една йерархия на сертифициране метод за ефективна комуникация и изграждане на доверие с хора от друга йерархия на сертифициране.

Това се постига чрез кръстосано сертифициране, което е форма на модел на доверие между партньори (сертифициране).

Три вида кръстосано сертифициране

Кръстосано сертифициране може да се случи на различни нива в организацията. Има три възможни типа кръстосано сертифициране, както е посочено по-долу:

- между две организации (или подразделения на организации);

- между двама потребители или сървъри;

- между организация и потребител или сървър.

Преди да опишем подробно тези видове, ние дефинираме няколко понятия, които трябва да разберете.

- Двустранното кръстосано сертифициране не трябва да бъде симетрично. Например една организация може да има кръстосано удостоверение за източника на сертифициране на организационна единица, а друга организация може да има кръстосано удостоверение за източника на сертифициране на организацията.

- Кръстосаното сертифициране, ако е направено неправилно, може да намали нивото на сигурност в домейна на организацията. Най-либералният модел на кръстосано сертифициране включва достъп до сървърите на организацията от хората, с които организацията е кръстосано сертифицирана. Това означава, че тези хора могат да имат достъп до сървъри, съдържащи поверителна информация. В светлината на това е разумно да се създадат ограничения за достъп, за да се попречи на хората от други организации да имат достъп до сървъри, които съдържат информация, която по своята същност е поверителна и е предназначена само за хора от тяхната организация.

- За да опростим следните примери, ние не правим разлика между списъци за достъп до сървъри и списъци за контрол на достъпа до бази данни (ACL) и тяхната способност да ограничават достъпа до сървъри и бази данни.

Кръстосано сертифициране между две организации

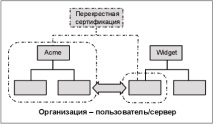

Да приемем, че има типично организационно събитие, при което две отделни организации, Widget и Acme, решиха да се слеят.

В този случай организациите изискват най-простата форма на кръстосано сертифициране, при която всички потребители и сървъри на двете организации могат да се удостоверяват взаимно.

За постигане на тази цел ще бъдат изпълнени следните стъпки:

- Органът за удостоверяване на организацията Acme (/ Acme) получава кръстосания сертификат за органа за сертифициране на приспособления за организиране на приспособления (/ Widget) и го съхранява в директорията Domino на организацията Acme.

- Органът за сертифициране на Widget организация (/ Widget) получава кръстосан сертификат за Acme Organisation Certification Authority (/ Acme) и го съхранява в директорията Domino на организацията Widget.

В резултат на тази процедура се установява специална връзка (те казват: "Acme и Widget си имат доверие"). Това явление е илюстрирано на фиг. 6.10. В този модел за кръстосано сертифициране всички потребители и сървъри и на двете организации вече могат да се удостоверяват взаимно.

Кръстосано сертифициране между двама потребители

В този случай кръстосаното сертифициране може да се извърши за двама потребители, два сървъра или за потребител и сървър.

Нека приемем сценарий, при който организациите Acme и Widget искат да репликират база данни, която съдържа информация от взаимен интерес, но чрез своите политики за сигурност те не искат да имат нищо общо освен взаимодействието на тези два сървъра помежду си.

Тук организациите искат най-ограничената форма на кръстосано сертифициране, при която сървър от една организация удостоверява и репликира със сървър от друга организация.

Ще бъдат изпълнени следните стъпки:

В резултат на тази процедура се установява специална връзка (те казват, "Acme Server и Widget Server си имат доверие"). Това явление е илюстрирано на фиг. 6.11. В този модел за кръстосано сертифициране само тези два сървъра си имат доверие и могат да се репликират помежду си.

Кръстосано сертифициране между организация и потребител

В този случай кръстосано сертифициране може да се извърши за потребителя и цялата организация или за сървъра и организацията.

Нека приемем сценарий, при който организациите Acme и Widget желаят да репликират база данни, която съдържа информация от взаимен интерес. Уиджет организацията е много по-малка от организацията Acme и съответно няма проблеми с осигуряването на достъп до всички нейни сървъри от организацията Acme, но тъй като Acme прави бизнес с много организации, които са конкуренти на Widget, според политиката за сигурност в тази организация искат да предоставят достъп само до определен сървър на Domino.

Тук една от организациите иска да проведе най-ограничената форма на кръстосано сертифициране, докато другата организация е доволна от най-либералната форма на кръстосана сертификация, при която един сървър в организацията Acme удостоверява и репликира с всеки сървър в организацията Widget.

Ще бъдат изпълнени следните стъпки:

В резултат на тази процедура се установява специална връзка (да речем, „Сървърът на Acme и организацията на джаджи си имат доверие“). Това явление е илюстрирано на фиг. 6.12. В този модел за кръстосано сертифициране сървърът на Acme се доверява от цялата организация на джаджи и следователно сървърът Acme може да се репликира на всеки сървър в организацията на джаджи.

Процедура за кръстосано сертифициране

За повече информация относно кръстосаното сертифициране и действителните етапи от неговото внедряване вижте документацията за софтуерния продукт Domino 6 или помощния файл на администратора на Lotus Domino 6.

6.1.9 Удостоверяване

Удостоверяването е най-важният аспект на сигурността. Това е по-важно от криптирането. Докоснахме тази тема в „Основи на ИТ сигурността“ и сега е време да преразгледаме тази концепция.

Както разбрахме, Алис и Боб искат да обменят данни помежду си, но в същото време искат да се уверят, че този обмен се извършва възможно най-сигурно. В този пример Алис и Боб обменят финансова информация. Като хора, които са съвестни по отношение на сигурността, те използват защитен комуникационен канал, който използва криптиране, за да затрудни изключително много подслушващите като Карол да дешифрират и разберат информацията.

Шифроването е важен елемент поради потенциалните щети, които биха могли да бъдат нанесени, ако Карол успее да получи разбираемо копие на информацията, предавана между Алис и Боб.

Важно е обаче да се помисли какво би могло да се случи, ако Карол беше успяла да се представя за Алис или Боб. В този случай Карол би могла да получи повече информация и също така да може да модифицира информацията за обмен. В резултат на това щетите могат да бъдат много по-големи от щетите, които могат да бъдат причинени от просто слушане.

По този начин удостоверяването е крайъгълният камък на ефективната сигурност. Тъй като позволява на системата да различава един потребител от друг, удостоверяването също е крайъгълен камък на сигурността на Notes и Domino.

Без удостоверяване могат да се появят следните проблеми:

Удостоверяването е елементът, който позволява на администраторите да разрешават или отказват достъп до системни ресурси. Ако на човек е дадено разрешение за достъп до системата, тогава това лице може да получи различни привилегии (обикновено се наричат нива на достъп).

По този начин удостоверяването е ключът към осигуряването на ограничен достъп до ресурси на Notes и Domino.

Обикновено Notes не разбира процеса на удостоверяване. Хората предполагат, че това е прост механизъм за идентификация на потребител/парола/отговор/отговор, въпреки че в действителност процедурата е много по-сложна.

Тъй като удостоверяването на Notes зависи от инфраструктура с публичен ключ, която е директно вградена в клиента и сървъра, ще отнеме известно време да разгледаме как работи собственият PKI на Notes и след това да обясним как работи удостоверяването на Notes.

Забележка. Терминът удостоверяване на Notes се използва, тъй като означава удостоверяване на потребителя с помощта на клиента Notes срещу сървъра на Domino. Ще изясним този термин малко по-късно и използването му ще ни помогне да разграничим този тип удостоверяване от останалите видове, което ще обсъдим по-нататък в този курс.

- ЗНАЕТЕ ИНТУИТ, Лекция, Графични файлови формати

- NOU INTUIT, Лекция, Оценка на търговската ефективност на инвестиционен проект

- ЗНАЙ ИНТУИТ, Лекция, Дефиниция на локални мрежи и тяхната топология

- LEU INTUIT, Лекция, Ethernet технология и кабелни мрежи

- ЗНАЙ ИНТУИТ, Лекция, Управленски структури