WannaCry: как да избегнем да станем жертва на вирус

Вчера, 12 май, компютрите с операционни системи Windows по целия свят бяха подложени на най-голямата атака през последните години. Говорим за вируса WannaCry (WNCRY, Wana Decrypt0r 2.0), който принадлежи към класа Ransomware, тоест ransomware, който криптира потребителските файлове и изисква откуп за възстановяване на достъпа до тях. В този случай говорим за сумите от $ 300 до $ 600, които жертвата трябва да преведе в определен портфейл в биткойни. Размерът на откупа зависи от времето, изминало от момента на заразяване - след определен интервал той се повишава.

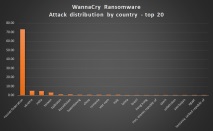

Според "Лаборатории на Касперски", WannaCry е най-широко разпространен в Русия

За да не се присъедините към редиците на тези, чийто компютър е заразен, е необходимо да се разбере как зловредният софтуер прониква в системата. Според Kaspersky Lab атаката се извършва с помощта на уязвимост в протокола SMB, която позволява дистанционно изпълнение на програмен код. Той се основава на експлоата EternalBlue, създаден в стените на Агенцията за национална сигурност на САЩ (NSA) и направен публично достъпен от хакери.

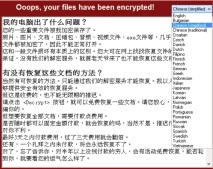

Прозорецът на рансъмуера WannaCry (Wana Decrypt0r 2.0)

Също така се препоръчва да бъдете бдителни по отношение на пощенските съобщения, които идват по електронна поща и други канали, да използвате актуализиран антивирус в режим на наблюдение и, ако е възможно, да проверите системата за заплахи. Ако MEM: Trojan.Win64.EquationDrug.gen бъде открит и елиминиран, рестартирайте системата и след това се уверете, че MS17-010 е инсталиран. В момента има осем известни имена на вируса:

- Троянски-Ransom.Win32.Gen.djd;

- Trojan-Ransom.Win32.Scatter.tr;

- Trojan-Ransom.Win32.Wanna.b;

- Trojan-Ransom.Win32.Wanna.c;

- Trojan-Ransom.Win32.Wanna.d;

- Trojan-Ransom.Win32.Wanna.f;

- Троянски-Ransom.Win32.Zapchast.i;

- PDM: Trojan.Win32.Generic.

Вирус "притежава" много езици

- най-често срещаните офис документи (.ppt, .doc, .docx, .xlsx, .sxi).

- някои по-малко популярни типове документи (.sxw, .odt, .hwp).

- архиви и медийни файлове (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- имейл файлове (.eml, .msg, .ost, .pst, .edb).

- бази данни (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- файлове на проекта и изходни кодове (.php, .java, .cpp, .pas, .asm).

- ключове за криптиране и сертификати (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графични формати (.vsd, .odg, .raw, .nef, .svg, .psd).

- файлове на виртуална машина (.vmx, .vmdk, .vdi).

И в заключение: ако инфекцията все още не може да бъде избегната, киберпрестъпниците все още не могат да бъдат платени. Първо, дори ако парите се прехвърлят в посочения портфейл на Bitcoin, никой не гарантира дешифриране на файлове. На второ място, човек не може да бъде сигурен, че атака на същия компютър няма да се повтори и киберпрестъпниците няма да изискват голяма сума за откуп. И накрая, на трето място, плащането за деблокиращата „услуга“ ще възнагради тези, които извършват престъпна дейност в Интернет и ще им послужи като стимул за извършване на нови атаки.

- Onion анонимен браузър за iOS вече е напълно безплатен

- Беше изгнаник, стана лидер

- 10 съвета как да станете продуктивна мюсюлманска жена за сестри

- Давай, в стаята, Как да стана крал

- Бързо излекувайте подутини в ъглите на устата или по устните - така че къщата да стане Дом - Страна на майките