Свързване на точки за достъп с контролер на Cisco

Свързване на WiFi точки за достъп с Cisco WiFi контролер

Материал на Антон Винокуров, технически директор на системния интегратор на Netams.

[email protected]

Използвайки първия урок от поредицата ми статии, вие конфигурирахте и свързахте вашия Cisco WLC към вашата LAN. Има достъп до него, но все още няма „wifi за потребители“. Следващата ви стъпка е да свържете наличните точки за достъп към контролера, който ще обслужва Wi-Fi клиенти. Как да направите това ще бъде обсъдено по-долу.

Въпреки отвореността на протокола CAPWAP, вашият контролер ще работи само с производствени точки на Cisco, които производителят изрично заявява. От наличните днес устройства могат да се разграничат няколко класа:

- с един радиомодул в честотния диапазон 2,4 GHz (b/g/n), или с два честотни диапазона 2,4 и 5 GHz (a/n). Поради задръстванията на първата лента (има само три неприпокриващи се 20-MHz WiFi канала: 1, 6, 11), силно се препоръчва да се избират двулентови точки за достъп, тъй като контролерът има средства за "изстискване" клиенти в по-свободен WiFi честотен диапазон от 5 GHz (около 23 канала);

Приложение от Wi-Life.ru: Повече за теорията на честотните канали можете да прочетете тук. - с поддръжка на високи битови скорости (802.11n), което се постига главно чрез други модулации на сигнала (MCS), увеличаване на броя на пространствените потоци (MIMO), обединяване на канали, игри с междукадрови пропуски и други трикове). Трябва да се помни, че скоростта на трансфер на данни между клиента и точката за достъп до WiFi има, грубо казано, обратна зависимост от разстоянието и общият капацитет на мрежовия сегмент се споделя между всички потребители;

Приложение от Wi-Life.ru: повече подробности за 802.11n/MIMO можете да намерите тук, а пространствени потоци - тук. - с поддръжка за свързване на външни антени, или с вградени (изберете - работите в обикновен офис с картонени стени или в склад, улица,.);

- с възможност за автономна работа или само чрез контролер (Cisco Aironet CAP3500, CAP3600);

- електроника, опростена във функционалност, или със звънци и свирки за работа в трудни радио условия (ClientLink, CleanAir,.)

За добро сравнение на възможностите на различните устройства вижте производителя. Изберете го сами, в зависимост от бюджета, задачата. За експерименти или за обикновена мрежа, стари, вече не напълно поддържани модели Cisco 1121 b/g (но на $ 15 всеки), или по-нови устройства, Cisco 1140 са напълно подходящи. Колко точки да вземете - трябва да разберете експериментално чрез измерване на нивото на сигнала, изчисления, ваш и чужд опит (допълнение от Wi-Life.ru: препоръки за провеждане на радиопроучване са тук). Във всеки случай нищо няма да ви попречи по-късно просто да добавите една или две нови точки за достъп, където ясно се вижда слабо ниво на сигнала (софтуер като Cisco Prime NCS, който замени WCS, директно ще ви покаже местоположението на картата и дори ще даде съвети в режим на планиране). В този случай не се изисква преконфигуриране, контролерът автоматично ще разбере нивото на мощност и плана на честотата. Броят на поддържаните точки за достъп е лицензиран; за някои контролери на стандарта WiFi 802.11 (Cisco 2504, 5508, WiSM 2, 7510) могат да бъдат закупени допълнителни лицензи. Препоръчително е да имате два Wi-Fi контролера, за да увеличите толерантността към грешки и да разпределите правилно точките за достъп WiFi между тях. За това, очевидно, друг път.

- презаписване (TFTP) на специално изображение за възстановяване на точката за достъп

- изтриване на стария конфигурационен файл

- премахване на съществуващ самостоятелен софтуер

- синхронизация на часовника

- генериране на сертификат за точка за достъп, ако вече не е там

Сертификатът е необходим, тъй като протоколът за комуникация между точката за достъп и контролера, CAPWAP, се основава на протокола Datagram TLS, който всъщност е защитен чрез UDP транспортни сертификати.

отстраняване на грешки на клиент за презареждане

capwap ap ip адрес capwap ap ip шлюз по подразбиране

ip адрес на контролера на ap

Ако имате два или повече контролера, тогава е по-добре така:

capwap ap първична база capwap ap вторична база

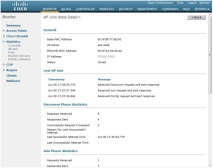

След като установихме точка в локалната мрежа, гледаме как се опитва да се свърже с контролера (Monitor-AP присъединяване):

Случва се обаче, че точката за достъп изглежда вижда контролера, но не иска да се свърже с него от близко разстояние. Това почти сигурно се дължи на установените политики за сигурност, които са конфигурирани в менюто "Политики за сигурност-AAA-AP". Почти всички тези политики по някакъв начин са свързани със сертификати. Нека разгледаме този проблем в детайли.

- MIC (сертификат за инсталиране на производство)

- SSC (самоподписан сертификат)

- LSC (локално значим сертификат)

- LBS-SSC (Услуги, базирани на местоположение-SSC)

(Контролер на Cisco)> debug pm pki enable

* spamReceiveTask: 10 юни 21: 49: 39.450: sshpmGetCID: извикан за оценка на cscoDefaultIdCert

* spamReceiveTask: 10 юни 21: 49: 39.450: sshpmGetCID: сравнение с ред 0, CA сертификат bsnOldDefaultCaCert

* spamReceiveTask: 10 юни 21: 49: 39.450: sshpmGetCID: сравнение с ред 1, CA сертификат bsnDefaultRootCaCert

* spamReceiveTask: 10 юни 21: 49: 39.450: sshpmGetCID: сравнение с ред 2, CA сертификат bsnDefaultCaCert

.

* spamReceiveTask: 10 юни 21: 49: 39.731: sshpmGetIssuerHandles: предмет L = Сан Хосе, ST = Калифорния, C = САЩ, O = Cisco Systems, [email protected], CN = C1100-000f244ed6aa

* spamReceiveTask: 10 юни 21: 49: 39.731: sshpmGetIssuerHandles: издател L = Сан Хосе, ST = Калифорния, C = САЩ, O = Cisco Systems, [email protected], CN = C1100-000f244ed6aa

* spamReceiveTask: 10 юни 21: 49: 39.732: sshpmGetIssuerHandles: Mac адресът в темата е 00: 0f: 24: 4e: d6: aa

* spamReceiveTask: 10 юни 21: 49: 39.732: sshpmGetIssuerHandles: Името на сертификата в темата е C1100-000f244ed6aa

* spamReceiveTask: 10 юни 21: 49: 39.732: sshpmGetIssuerHandles: Сертификатът се издава от Cisco Systems.

* spamReceiveTask: 10 юни 21: 49: 39.741: ssphmSsUserCertVerify: самоподписан потребителски сертификат е потвърден.

.

* spamReceiveTask: 10 юни 21: 49: 39.752: sshpmGetIssuerHandles: SSC Key Hash е d886bcaf0d22398538ccdef3f53d6ec7893463b8

* spamReceiveTask: 10 юни 21: 49: 39.755: sshpmFreePublicKeyHandle: извикан с 0xf2de114

Можете също да добавите хеш на сертификат ръчно:

config auth-list ap-policy ssc enable config auth-list add ssc 00: 0f: 24: 4e: d6: aa d886bcaf0d22398538ccdef3f53d6ec7893463b8

Всичко, което може да се направи с контролера чрез уеб интерфейса, може да се получи и чрез командния ред. Въпрос на удобство и навик. Забележка: няколко конкретни команди са достъпни само от командния ред.

Сега, когато нашата точка за достъп е свързана (надявам се и всички останали), можете да активирате радиоинтерфейсите (Wireless - 802.11a/n, 802.11b/g/n), режими -g, -n и да преминете към конфигуриране на безжични мрежи (SSID)

- Свързване на Sip-телефон Cisco 7821 и Cisco 6921 към IP PBX Asterisk, Андрей Токарчук

- Фърмуер и русификация на Cisco Phone 7911 и 7941, Linux за хора!

- Режим на дизайн на страницата за достъп до данни

- От гледна точка на квантовата механика - Мъртъв свят

- Връзка към отоплителни мрежи, Екатеринбургска компания за отоплителни мрежи