PowerBroker Identity Services Open Edition Решение за интеграция на Active Directory на Linux

Наличието на различни операционни системи в една и съща мрежа в началото прави администрацията много по-трудна поради липсата на една точка на управление. Нека се опитаме да разберем как да създадем приятели Linux и Windows.

Въпреки факта, че Windows и различни Unix се използват в една и съща мрежа повече от една година и много статии са посветени на темата за интеграцията, въпросът изобщо не може да се нарече затворен. Има много разлики - в архитектурата и системата за сигурност, това всъщност не им позволява да ги принудят напълно да работят в един тандем.

Например в Windows управлението на права, системните функции и т.н. се извършват с помощта на обект на групови правила (GPO) - много тромав и гъвкав инструмент, но за съжаление, той е важен само за тази операционна система. В Linux ни обещават да приложим нещо подобно изключително в Samba 4, която се разработва от няколко години.

Окончателното изпълнение все още не е ясно. Има и други трудности. Например в Linux няма първи модел на присвояване на UID и GUID на акаунти, а в различни дистрибуции съответните числа във файлове / и т.н./passwd и / и т.н./група не съвпадат.

Следователно по време на интеграцията могат да се появят сблъсъци. В резултат на това администратор с малко опит може да се сблъска с редица неразрешими проблеми, не всеки може да стигне чак до края.

Процесът на интеграция е силно повлиян от липсата на желание за разкриване на картите от една страна и невъзможността да се погледне отвътре от другата (това забавя процеса на разработка на Samba 4). Но въпреки това има допирни точки и за повечето задачи те са достатъчни на 100%.

Управление на работната станция на Unix

По-лесно е със сървърите, като се има предвид, че броят им е относително малък, във всеки случай е по-лесно да се справите с тях, отколкото с няколко десетки или дори стотици работни станции. Тук често не е достатъчно просто да „разпознаете потребителя“, трябва ви нещо повече.

Необходимо е стриктно да се прилагат политиките за сигурност - да се прецизират правата върху различни ресурси, да се осигури управление и мониторинг на ОС и почти всичко останало. В резултат ситуацията е малко по-сложна.

Днес има няколко налични опции за решения, приложени по различни начини. Една от опциите е да се приложи поне някакъв LDAP сървър като посредник, когато Unix системи и LDAP-съвместими услуги имат достъп до Active Directory.

Тази опция работи успешно, но моли администратора да знае принципите на работа на две среди. Минус необходимостта от запазване на допълнителна услуга само за разговор с домейна. Но тъй като в този случай разширението на схемата обикновено не се използва, Active Directory няма да прави разлика между акаунти, работещи под различни операционни системи.

Двама представители на семейството System Center - Configuration Manager и Operations Manager (както в текущата версия 2007R2, така и в бъдещата 2012 г.) [3], клиентският инструмент за инсталиране ви позволява да управлявате опциите на Unix системите. Официално се поддържа - Red Hat Enterprise Linux, SUSE Linux Enterprise Server, Solaris, HP-UX и AIX. Те трябва да бъдат разгледани по-подробно по-близо до окончателната версия на продуктите на System Center 2012.

Такава много спешна задача не спря разработчиците и на други компании. Най-популярните сред техните PowerBroker (по-рано По същия начин), въпреки че софтуерът Centrify и Quest са по-популярни и дори по-функционални). Принципът им обикновено е идентичен.

В система Unix се инсталира клиент, който осигурява удостоверяване и делегиране на всички права на потребителя с помощта на Active Directory. С всичко това обикновено се използва разширението на схемата на Active Directory. За улесняване на управлението, всички системи на Unix трябва да бъдат изградени в отделен OU.

Проект AD4Unix предлага своето разширение на схемата и инструментите за управление на Active Directory, което ви позволява да поддържате една единствена счетоводна база за Linux и Windows. Клиентите не са инсталирани на Linux системи, стандартът се използва за свързване. pam_ldap.

Конфигуриране на PowerBroker Identity Services Open Edition

Най-известният продукт, осигуряващ SSO удостоверяване чрез Active Directory и получаване на достъп до системи и ресурси, е разработката, предлагана от BeyondTrust. Разпространява се в 2 версии: безплатно Отворено издание на PowerBroker Identity Services и търговски Enterprise Edition.

Инсталирането на агенти е възможно в много голям списък операционна система и платформи - Linux, Mac OS X, FreeBSD, Solaris и редица Unix системи, общо около двеста имена. Идентификационните данни на клиентския компютър се кешират, което ви позволява да работите офлайн, без достъп до контролер на домейн.

Няма разширение на схемата на Active Directory, така че по същия начин не предлага никакви допълнителни централизирани опции. Но някои от тях могат да бъдат внедрени без помощта на други, чрез редактиране на чертите на агента.

Инсталирането на приложението не би трябвало да е трудно. Преди разполагането трябва да подготвите Linux - като напишете /etc/resolv.conf коригирайте свойствата на DNS сървъра и името на домейна.

Ако е необходимо, тези данни могат да бъдат регистрирани в / etc/hosts. След това трябва да проверите правилността с nslookup и пинг.

Тъй като Kerberos е чувствителен към точността на часовника, трябва да конфигурирате синхронизиране на времето от всеки NTP сървър.

Предварително компилираният пакет е достъпен в хранилищата на всички любими дистрибуции. В Ubuntu или Debian, за да инсталирате, просто напишете:

Интегриране на Linux в AD с PowerBroker Identity Services Open Edition

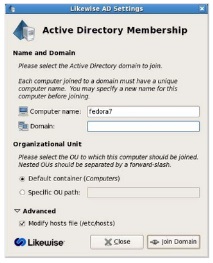

Вторият пакет не е задължителен, съдържа графичния интерфейс, използван за функцията за свързване на Active Directory. В индустриална среда е по-добре да използвате решението директно от хранилището, което ще опрости актуализирането му в бъдеще.

Въпреки че версията в хранилището обикновено е малко закъсняла, в момента тя вече е актуална:

Продуктът използва редица други приложения (MIT Kerberos, OpenSSL, LibXML2 и други), разпространявани под различни лицензи, които трябва да бъдат приети по време на инсталационния процес.

Когато приключи, прозорецът се стартира Настройка на AD, в който трябва да посочите свойствата на домейн контролера и потребителските идентификационни данни с права на администратор на домейн. След успешна операция системата трябва да се рестартира.

Вместо графична програма можете да използвате domainjoin-cli, пълният списък с функции, които можете да намерите с помощта на бутона "-help". По принцип трябва да посочите името на домейна и акаунт с администраторски права:

Или чрез едноименния скрипт, намиращ се в /etc/init.d.

В конзолата „Потребители и компютри на Active Directory”, Ще се появи нов запис, съответстващ на системата. Тъй като по същия начин не използва разширението на схема на Active Directory, вече не се предлагат конкретни опции.

За да видите, че компютърът работи с добра операционна система Windows, можете да отидете в раздела „Операционна система“, където името на пакета за актуализация ще бъде записано като PowerBroker. За потребители на Linux създайте отделен OU, група (Основен) и акаунти в домейна. В момента можете да опитате да се регистрирате под акаунт на домейн.

Някои от функциите на Аналогично се извършват с помощната програма lwconfig, пълен списък с функции може да се получи чрез въвеждане:

Проверката на текущата ви инсталация е проста:

Друг начин за опции е редактиране на конфигурационни файлове, намиращи се в / opt/pbis/share/config (в различни разпределения мястото се променя например / и т.н./pbis или в / usr/споделяне). Например, за същата задача се решава с помощта на командата редактиране-рег или:

Всички настройки се съхраняват в базата данни SQLite3, така че трябва да препрочетете конфигурациите:

IN lsassd.reg наличен е неограничен брой други подходящи черти, целта на някои от тях е ясна по смисъл.

И промяна / etc/sudoers:

Ако има много Linux системи, е по-удобно да създавате всички функции с помощта на Puppet.

Услуги за удостоверяване на Quest

Quest Software е известен със своите инструменти за управление на ИТ инфраструктура на предприятието и предлага няколко решения за интегриране на системи, които не са Windows, в домейна - Quest Authentication Services (QAS) и QMX (Xtensions - Configuration Manager и Operations Manager). С всичко това QMX е разширение съответно на SCCM или SCOM - добавяне на поддръжка за около 100 20 платформи и устройства, включително UNIX, Linux, Mac OS X, Cisco, мрежови и устройства за съхранение и други.

След като инсталирате разширението такива системи, можете да създадете почти същите операции като при Windows - управление, създаване на събиране на данни и наблюдение. Друго решение за QAS (по-рано Vintela Authentication Services) използва разширението на схемата на Active Directory, за да работи.

В крайна сметка компютрите извън Windows стават пълноправни членове на домейна. Става възможно централизирано управление, включително с помощта на GPO, унифицирано удостоверяване на потребителя, одит, уведомяване, контрол на състоянието.

Проектът предлага и рамка, която ви позволява да разширите възможностите на груповите политики за поддържани системи, документацията по този въпрос е много подробна. Управлението се извършва с помощта на стандартни инструменти на Active Directory, свой собствен QAS Control Center и уеб конзола.

В свойствата на акаунта се появява нов раздел на акаунта на Unix, за да активирате, трябва да отидете тук и да зададете флаг с активиран Unix, след което ще бъдат налични специални функции (като/etc/passwd). Също така към системата се добавят кратки команди PowerShell за контрол на опциите на Unix. Процесът на внедряване на всички компоненти е много прост, работата се контролира от ясни съветници.

Centrify DirectControl

Centrify Corporation предлага и два продукта, Centrify DirectControl и Centrify DirectManage, които осигуряват централизирано управление, удостоверяване, контрол на достъпа и налагане на групови политики. Списъкът на поддържаните платформи, на които могат да се инсталират агенти, съдържа Linux, Solaris, Mac OS X, VMWare ESX Server и редица Unix.

Данните, получени от домейн контролера, се кешират и при липса на достъп системата може да работи офлайн. Процесът на внедряване е предназначен за администратор, който има само повърхностни познания за Unix. Многобройни помощници помагат в настройките.

Допълнителен раздел Centrify Profile се появява в свойствата на Active Directory - акаунт на конзола за потребители и компютри, където са посочени данните за домейна, свойствата на профила (основна група, вход, UID, домашна директория). За улеснение на администрирането DirectControl използва зони, които са логически групи, съдържащи списъци с потребителски акаунти, набор от политики за сигурност (включително GPO) и права за достъп.

Удобно е администраторът сам да определя състава и броя на зоните - според териториалната основа, според версията на ОС, акаунти (например мениджъри, финансисти). Потребителят получава достъп до обекти само в този случай, ако е свързан поне с една зона.

Интегрирането на Linux и Windows може да се извърши по различни начини, така че в зависимост от конкретната ситуация, трябва да изберете по-добро решение. Ако първоначално целият процес е обмислен, в бъдеще този пакет няма да доведе до проблеми.

Liferay - система за създаване на корпоративни портали

Подобни статии

През 80-те и 90-те години Citadel беше една от любимите платформи за организиране на BBS, през хиляда деветстотин деветдесет и осем, разработчиците започнаха да разширяват нейната функционалност и умерено Citadel се превърна в удобна.

В момента повече от всякога се отделя специално внимание на защитата на личните компютри и сървърите от външно проникване. В Интернет можете просто да намерите описания на различни методи за атака и инструменти и.

Част от статия от списание Cracker Вече има достатъчно приложения за Linux за решаване на повечето ежедневни задачи. Какво ти пречи да затръшнеш вентилационните отвори и брато.

- PowerBroker Identity Services Open Edition - решение за интеграция на Linux Active Directory,

- Преносим алгебратор - Решаване на проблеми - Образование - Компютърен софтуер

- Настолни компютри PowerBroker, Windows Edition, Windows IT Pro

- Zorin OS - проверка и инсталиране - LINUX за потребители

- Алгебратор 4 - Решаване на алгебрични задачи - Puz Karapuz, Сайт за деца и родители