Сложен троянец на WordPress

Типичният зловреден софтуер за WordPress е приставка или тема (обикновено пиратска), която съдържа дупка или изпраща спам или генерира врати или инжектира връзки или прави и двете. Общата схема на заразяване е съвсем проста: уебмастъра инсталира полезна добавка, в която е опакован троянецът.

Автор: Денис Синегубко

Троянец (или троянски кон) е програма, която под прикритието на красива обвивка тихо обръща всякакви тъмни дела. Типичният зловреден софтуер за WordPress е приставка или тема (обикновено пиратска), която съдържа дупка или изпраща спам или генерира врати или инжектира връзки или прави и двете. Общата схема на заразяване е съвсем проста: уебмастъра инсталира полезна добавка, в която е опакован троянецът.

Наскоро попаднах на находка, която бих нарекъл „сложен“ троянец - злонамерен софтуер (инсталиран без знанието на уеб администратора), който разширява функционалността на WordPress.

Троянецът изпълнява типичен трик, познат на тези, които работят с търсачките по черни начини (напоследък много сайтове на WordPress са заразени по този начин). Изводът е, че зловредният софтуер създава много врати за фармацевтични ключове и пренасочва потребителите от търсачките към сайтове на трети страни. Кодът на зловредния софтуер ми се стори доста интересен.

Основен злонамерен файл wp-core.php се поставя в основната директория на сайта, след което към index.php се добавя следният код:

ако (файл_съществува ('wp-core.php'))

Подобна вложка изглежда много подозрителна и предполага, че файлът wp-core.php е инсталиран изкуствено и заобикаля всички конвенции и стандарти.

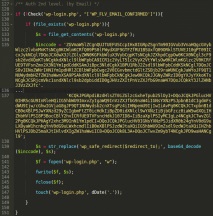

Нека да разгледаме вътре wp-core.php.

Защита срещу груба сила в wp-core.php

Wp-core.php съдържа над 500 реда код. В началото на файла се казва, че wp-core.php е част от пакета за сигурност на WordPress, който "Предпазва WordPress CMS от груба сила и се използва пренасочване въз основа на 302-ра грешка за защита срещу изтичане на тежестта на страницата за търсене ". След това се казва, че първо трябва да се качи файлът директно.

Фигура 1: Начало на файла wp-core.php

Що се отнася до мен, описанието не изглежда много убедително, но нека разгледаме по-отблизо кода.

Забавлението започва в средата на файла.

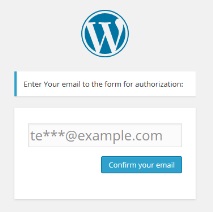

Първо се подава wp-login.php се инжектира защита от груба сила.

Фигура 2: Код, модифициращ файла wp-login.php

След това отидете на раздела Auth 2-ро ниво:

Фигура 3: Раздел Auth 2-ро ниво

Последната част от кода се добавя wp-core.php към файл index.php (виж началото на статията). Скриптът непрекъснато следи, че "защитата от груба сила" винаги е активирана. Ако бъде изтрит, кодът се добавя отново към файла wp-login.php.

Фигура 5: Промяна на файла index.php

Ако забравим за неправилността на добавянето на нова функционалност, горният код наистина добавя защита срещу груба сила. Разбира се, защитата не е перфектна и не ни предпазва от целенасочени атаки, особено ако нападателят знае за този метод. WordPress обаче става все по-сигурен срещу 95% от автоматизираните груби атаки.

На пръв поглед нищо подозрително. Нали? Не бързайте с изводите. Както бе споменато по-рано, файлът wp-core.php съдържа над 500 реда код. По-малко от 100 линии се считат за защита от груба сила. Въпросът подсказва сам. За какво е останалата част от кода? (около 80% от файла wp-core.php)

Злонамерена част от файла wp-core.php

Останалата част от кода няма нищо общо със защитата на WordPress. Всъщност всичко се прави точно обратното.

Също така инсталиран отворен редиректор. Сега нападателите могат да използват сайтове с тази „груба сила“ за разпространение на спам, фишинг и злонамерен софтуер. Всички посетители ще бъдат пренасочени към сайтове, към които сочат хакерите.

Главна функция wp-core.php - управление на фармацевтични врати. Ако в URL адреса на блога има специален параметър (например, "Th" - http: // www .пример .com /?ти= дорикс + 150 mg + изключителност) вратата се генерира вместо човешки текст.

Ако посетителите не са ботове и идват от популярни търсачки, те се пренасочват към TDS (система за насочване на трафика, система за разпределение на трафика). Ключът на посетената врата се предава като параметър. В момента се използват следните TDS:

- hxxp: // alltds .com/v2/search.html? key = ...

- hxxp: // besttdsfarma .com/site/search? q = ...

Фигура 6: Пренасочвания, открити от услугата Демаскирайте паразитите

Преди пренасочването зловредният софтуер задава параметъра URL на вратата в бисквитката (например за URL адреса ?ти= doryx + 150mg + изключителност бисквитката ще зададе името “ти"). През следващите 100 дни същият потребител ще бъде пренасочен отново при повторни посещения (дори от търсачката).

Ако посетителят няма необходимите бисквитки или посетителят не идва от търсачка или е бот, тогава се показва страница за спам с много фармакологични ключове и връзки към други врати, създадени с помощта на същата технология.

Съдържанието на входа се съхранява във файл wp-admin/update-backup.db.

Не се атакува само WordPress

Трябва да се спомене, че въпреки че зловредният софтуер е създаден за работа с WordPress (специфична защита срещу груба сила, пътеки и имена на файлове, възможност за генериране на врата, базирана на текущата тема и т.н.), други PHP сайтове, които използват index.php тъй като основният индексен файл също са уязвими. Единствената разлика е, че функцията, съобразена с WordPress, няма да се използва и вратата ще се генерира въз основа на подготвен шаблон от файл update-backup.db, който в случай на сайт, който не е WordPress, ще бъде в основната директория.

Заключение

Зловредният софтуер ми се струва много странен.

- КАК да определите дали сте хванали ТРОЯН

- Как да свържете мишка с таблет

- Как да изолираме пода в дървена къща методи за изолация, топли подове, видове изолация, Дървени

- Информатика за задания за самообучение

- Как да изберем място за сватба въз основа на стил, бюджет и фантазия